Une faille de sécurité Windows permet à quiconque d'accéder à un ordinateur sans se connecter au compte utilisateur

Chaque semaine, les utilisateurs reçoivent de nouveaux bulletins de sécurité pour Windows 7 rappelant les attaques via Internet, les logiciels malveillants téléchargés et bien d'autres attaques utilisées par les utilisateurs pour accéder à certains ordinateurs. Ce dont on parle rarement et qui est non moins important, ce sont les attaques physiques auxquelles un utilisateur doit faire face lorsque quelqu'un essaie d'attaquer son ordinateur..

Par exemple, vous avez un ordinateur au travail et un à la maison et vous avez parfois besoin de ramener votre travail chez vous et avez des fichiers très importants stockés sur votre ordinateur à la maison ou vous ne voulez vraiment pas que quelqu'un accède à votre ordinateur. L'utilisateur moyen dispose d'une seule ligne de défense pour empêcher les personnes de se connecter à votre ordinateur et de faire ce qu'elles veulent pour vos fichiers, c'est-à-dire définir un mot de passe utilisateur.. Les utilisateurs plus avancés connaissent d'autres méthodes, telles que la définition d'un mot de passe via le BIOS, mais la plupart des utilisateurs ne savent pas que vous pouvez le faire..

Il y a deux semaines, j'ai écrit un programme qui permet à un utilisateur de remplacer le Bouton Facilité d'accès sur l'écran d'ouverture de session. Cela était conçu comme un moyen de donner aux utilisateurs plus de flexibilité, certains utilisateurs n'utilisant pas le bouton Facilité d'accès..

En mettant cette application ensemble, je suis tombé sur quelque chose de purement par accident. Une petite modification du code de mon application pourrait non seulement remplacer le bouton Facilité d'accès, mais également l'utiliser pour accéder à l'ordinateur de quelqu'un via l'écran de connexion. Il suffisait de remplacer le bouton de facilité d'accès par «un outil Windows natif particulier“!

Cela permettrait potentiellement à un utilisateur de contourner tous les mots de passe des utilisateurs et de lui permettre de connecter un lecteur flash… et de supprimer tout ce qu'il souhaite sur l'ordinateur. Non seulement cela permettrait à l'utilisateur de supprimer des fichiers, mais un utilisateur pourrait supprimer, modifier ou déplacer tout fichier sur l'ordinateur détruisant essentiellement le système d'exploitation, auquel cas vous auriez besoin de réinstaller.

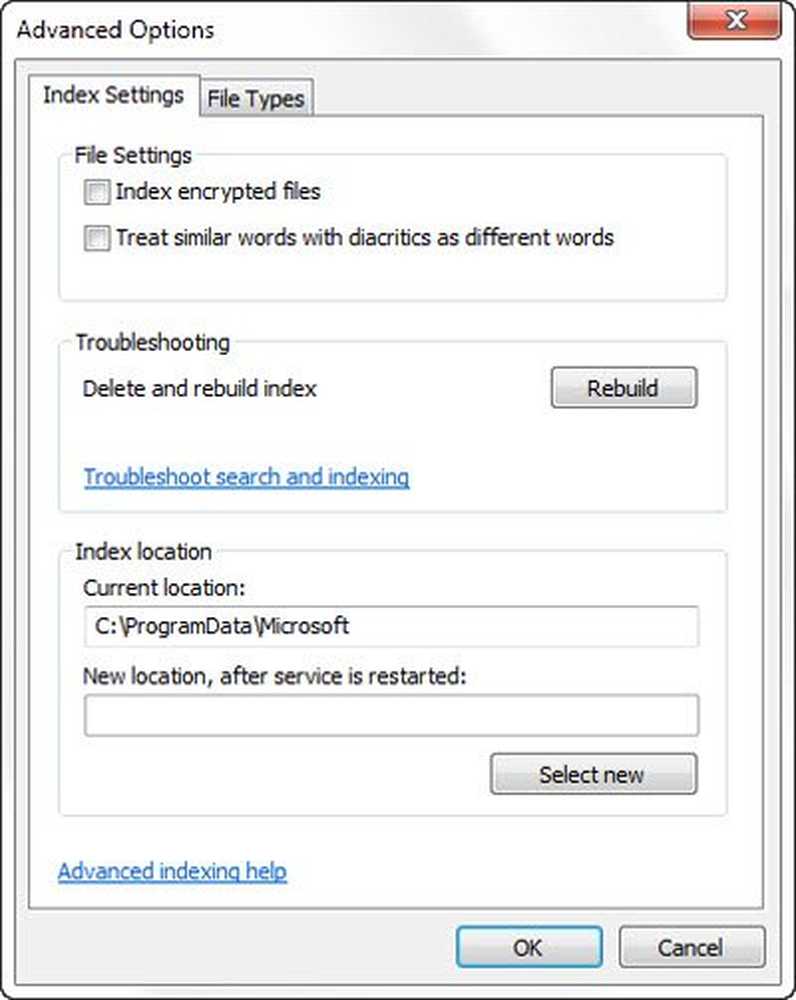

Voici des captures d'écran de mon application modifiée au travail:

Test du compte utilisateur, protégé par mot de passe.

Ma clé USB insérée. Montre qu'il n'y a pas de fichiers sur le lecteur.

Parcourir le compte de test sélectionner et copier trois fichiers que j'ai créés pour tester.

Connecté, montrant les fichiers que j'ai copiés sur la clé USB.

J'ai été en contact avec Microsoft par le biais de plusieurs courriels expliquant le problème. J'ai également fourni à Microsoft les détails complets et le code que j'ai utilisé. Jusqu'à présent, la réponse n'a pas été très positive, car il semble que l'employé auquel j'ai parlé ne croit pas que ce soit un problème. J'attends toujours leur prochaine réponse pour voir quelles mesures Microsoft pourrait prendre pour remédier à cela et j'espère qu'ils prendront la question au sérieux.

Voici la réponse des représentants de Microsoft:D'après ce que je comprends de votre rapport, il existe quelques comportements qui en font un problème que nous ne considérerions pas comme une faille de sécurité..

- Pour exécuter un autre exécutable en tant qu'administrateur, le fichier à modifier doit être modifié par un administrateur. L'utilitaire modifié peut alors être disponible même pour les utilisateurs standard lors de la connexion, mais la modification doit être effectuée par un utilisateur admin..

- Un accès physique au système est nécessaire pour pouvoir exécuter ce comportement. Il existe de nombreuses actions malveillantes qu'un utilisateur peut faire avec un accès physique à un système. Même si nous publions les meilleures pratiques en matière de sécurité physique des ressources informatiques, nous ne pouvons pas nous protéger intégralement contre un accès physique..

Le lien suivant a été fourni par Microsoft, indiquant que le problème se classait (2) n ° 3 et (1) n ° 6 sur cette liste: 10 lois immuables de la sécurité.

Ce que le représentant de Microsoft n'a pas compris, c'est qu'un utilisateur n'a pas besoin d'être un administrateur pour exécuter le code. Il peut être géré par toute personne ayant suffisamment de connaissances.

Mon point à Microsoft est simple. Remplacer le bouton d'accès facile ne devrait pas être aussi simple. De meilleures mesures auraient dû être prises pour s'assurer que quelque chose de ce point critique ne pourrait pas être modifié car il s'agit d'un élément essentiel de l'écran d'ouverture de session. S'ils ne peuvent pas le faire, il devrait y avoir une option pour ne pas afficher ce bouton.

Si d’autres pensent que le problème est grave comme je le crois, veuillez contacter security (at) microsoft (dot) com et exprimer vos préoccupations.