Pourquoi Microsoft stocke-t-il la clé de chiffrement de périphérique Windows 10 sur OneDrive?

Microsoft chiffre automatiquement votre nouveau périphérique Windows et stocke la clé de cryptage de périphérique Windows 10 sur OneDrive lorsque vous vous connectez à l'aide de votre compte Microsoft. Cet article explique pourquoi Microsoft fait cela. Nous verrons également comment supprimer cette clé de cryptage et générer votre propre clé, sans avoir à la partager avec Microsoft..

Clé de chiffrement de périphérique Windows 10

Si vous avez acheté un nouvel ordinateur Windows 10 et que vous vous êtes connecté à l'aide de votre compte Microsoft, votre appareil sera crypté par Windows et la clé de cryptage sera automatiquement stockée sur OneDrive. Ce n’est pas une nouveauté en fait et ce depuis maintenant Windows 8, mais certaines questions relatives à sa sécurité ont été récemment soulevées..

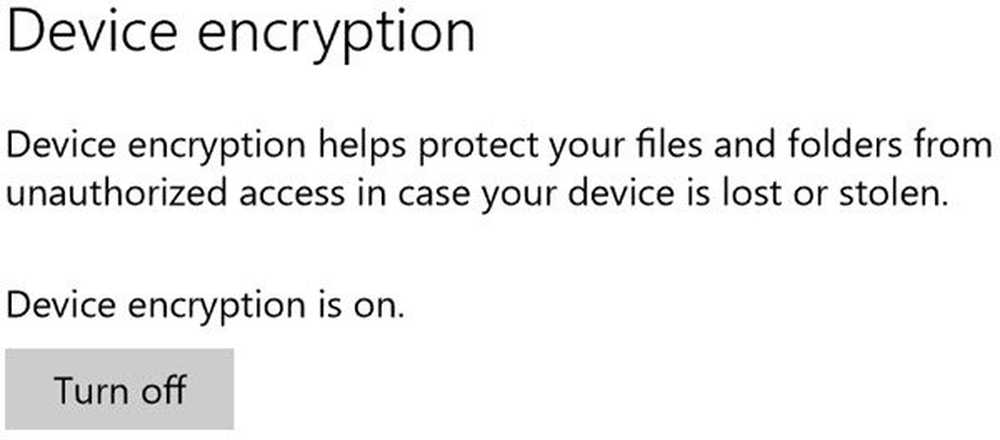

Pour que cette fonctionnalité soit disponible, votre matériel doit prendre en charge la mise en veille connectée, qui répond aux exigences HCK (Windows Hardware Certification Kit) pour TPM et Démarrage sécurisé sur ConnectéStandby systèmes. Si votre appareil prend en charge cette fonctionnalité, vous verrez les paramètres sous Paramètres> Système> À propos de. Ici, vous pouvez désactiver ou activer le chiffrement de périphérique.

Chiffrement de disque ou de périphérique sous Windows 10 est une très bonne fonctionnalité qui est activée par défaut sous Windows 10. Cette fonctionnalité crypte votre appareil, puis stocke la clé de cryptage sur OneDrive, dans votre compte Microsoft..

Le cryptage de périphérique est activé automatiquement afin que le périphérique soit toujours protégé, déclare TechNet. La liste suivante décrit comment cela est accompli:

- Lorsqu'une installation propre de Windows 8.1 / 10 est terminée, l'ordinateur est préparé pour la première utilisation. Dans le cadre de cette préparation, le chiffrement de périphérique est initialisé sur le lecteur du système d'exploitation et les lecteurs de données fixes sur l'ordinateur avec une clé claire..

- Si le périphérique ne fait pas partie d'un domaine, un compte Microsoft auquel des privilèges d'administration ont été attribués est requis. Lorsque l'administrateur utilise un compte Microsoft pour se connecter, la clé vide est supprimée, une clé de récupération est téléchargée sur un compte Microsoft en ligne et le protecteur TPM est créé. Si un périphérique requiert la clé de récupération, l'utilisateur est invité à utiliser un autre périphérique et à accéder à une URL d'accès à la clé de récupération pour récupérer la clé de récupération à l'aide de ses informations d'identification de compte Microsoft..

- Si l'utilisateur se connecte à l'aide d'un compte de domaine, la clé vide n'est pas supprimée tant qu'il n'a pas rejoint le périphérique à un domaine et la clé de récupération est sauvegardée avec succès dans les services de domaine Active Directory..

Cela est donc différent de BitLocker, dans lequel vous devez démarrer Bitlocker et suivre une procédure, alors que tout cela est fait automatiquement, sans que les utilisateurs de l'ordinateur en soient conscients ou sans ingérence. Lorsque vous activez BitLocker, vous devez effectuer une sauvegarde de votre clé de récupération, mais vous disposez de trois options: enregistrez-le dans votre compte Microsoft, enregistrez-le sur une clé USB ou imprimez-le..

Un chercheur dit:

Dès que votre clé de récupération quitte votre ordinateur, vous n'avez aucun moyen de connaître son sort. Un pirate informatique aurait peut-être déjà piraté votre compte Microsoft et peut effectuer une copie de votre clé de récupération avant que vous n'ayez le temps de le supprimer. Ou bien Microsoft pourrait se faire pirater ou avoir embauché un employé non autorisé disposant d'un accès aux données de l'utilisateur. Ou bien une agence de la police ou une agence d'espionnage pourrait envoyer à Microsoft une demande concernant toutes les données de votre compte, ce qui obligerait légalement celui-ci à lui remettre votre clé de récupération, ce qu'il pourrait faire même si vous supprimez la première chose que vous faites après avoir configuré votre ordinateur..

En réponse, Microsoft a ceci à dire:

Lorsqu'un périphérique passe en mode de récupération et que l'utilisateur n'a pas accès à la clé de récupération, les données du lecteur deviennent définitivement inaccessibles. Sur la base de la possibilité de ce résultat et d'une vaste enquête sur les commentaires des clients, nous avons choisi de sauvegarder automatiquement la clé de récupération de l'utilisateur. La clé de récupération nécessite un accès physique à la machine utilisateur et ne sert à rien sans elle..

Ainsi, Microsoft a décidé de sauvegarder automatiquement les clés de chiffrement sur leurs serveurs afin de garantir que les utilisateurs ne perdent pas leurs données si le périphérique passe en mode de récupération et s'ils n'ont pas accès à la clé de récupération..

Vous voyez donc que pour que cette fonctionnalité soit exploitée, un attaquant doit pouvoir accéder à la fois à la clé de chiffrement sauvegardée et à l'accès physique à votre ordinateur. Comme cela semble être une possibilité très rare, je penserais qu'il n'est pas nécessaire de devenir paranoïaque à ce sujet. Assurez-vous simplement que votre compte Microsoft est entièrement protégé et laissez les paramètres de cryptage de l'appareil à leurs valeurs par défaut..

Néanmoins, si vous souhaitez supprimer cette clé de chiffrement des serveurs de Microsoft, voici comment procéder..

Comment enlever la clé de cryptage

Il n'y a aucun moyen d'empêcher un nouveau périphérique Windows de télécharger votre clé de récupération la première fois que vous vous connectez à votre compte Microsoft. Vous pouvez toutefois supprimer la clé téléchargée..

Si vous ne souhaitez pas que Microsoft stocke votre clé de cryptage sur le cloud, vous devrez visiter cette page OneDrive et supprimer la clé. Ensuite, vous devrez désactiver le cryptage de disque fonctionnalité. Attention, si vous faites cela, vous ne pourrez pas utiliser cette fonctionnalité de protection des données intégrée en cas de perte ou de vol de votre ordinateur..

Lorsque vous supprimez votre clé de récupération de votre compte sur ce site Web, elle est immédiatement supprimée et les copies stockées sur ses lecteurs de sauvegarde sont également supprimées peu de temps après..

Le mot de passe de la clé de récupération est immédiatement supprimé du profil en ligne du client. Comme les lecteurs utilisés pour le basculement et la sauvegarde sont synchronisés avec les dernières données, les clés sont supprimées, déclare Microsoft..