Comment décrypter la valeur DefaultPassword enregistrée dans le registre pour AutoLogon

Dans un précédent article, nous avons vu comment contourner l’écran de connexion dans Windows 7 et les versions antérieures en tirant parti des avantages suivants: AutoLogon outil proposé par Microsoft. Il a également été mentionné que l’avantage majeur de l’utilisation de l’outil AutoLogon est que votre mot de passe n’est pas stocké dans la mémoire. forme de texte simple comme c'est le cas lorsque vous ajoutez manuellement les entrées de registre. Il est d'abord crypté puis stocké de sorte que même l'administrateur du PC n'y ait pas accès. Dans le post d'aujourd'hui, nous allons parler de la façon de décrypter le DefaultPassword valeur enregistrée dans l’éditeur de registre en utilisant AutoLogon outil.

Tout d’abord, vous devez toujours avoir Les privilèges d'administrateur afin de décrypter le DefaultPassword valeur. La raison derrière cette restriction évidente est que ces données utilisateur et système cryptées sont régies par une politique de sécurité spéciale, connue sous le nom de Autorité de sécurité locale (LSA) qui accorde l'accès uniquement à l'administrateur système. Avant de décrypter les mots de passe, jetons donc un coup d'œil à cette politique de sécurité et à ses savoir-faire connexes..

LSA - Ce que c'est et comment il stocke les données

LSA est utilisé par Windows pour gérer la stratégie de sécurité locale du système et exécuter le processus d'audit et d'authentification des utilisateurs qui se connectent au système tout en sauvegardant leurs données privées dans un emplacement de stockage spécial. Cet emplacement de stockage s'appelle Secrets LSA où les données importantes utilisées par la stratégie LSA sont enregistrées et protégées. Ces données sont stockées sous une forme cryptée dans l’éditeur de registre, dans le répertoire HKEY_LOCAL_MACHINE / Sécurité / Politique / Secrets clé, qui n'est pas visible pour les comptes d'utilisateurs généraux en raison de restrictions Listes de contrôle d'accès (ACL). Si vous disposez des privilèges d'administrateur local et que vous connaissez bien les secrets LSA, vous pouvez accéder aux mots de passe RAS / VPN, aux mots de passe de connexion automatique et à d'autres mots de passe / clés système. Ci-dessous une liste pour en nommer quelques uns.

- $ MACHINE.ACC: Liés à l'authentification de domaine

- DefaultPassword: Valeur du mot de passe crypté si la connexion automatique est activée

- NL $ KM: Clé secrète utilisée pour chiffrer les mots de passe de domaine en cache

- L $ RTMTIMEBOMB: Pour stocker la dernière valeur de date pour l'activation de Windows

Afin de créer ou d'éditer les secrets, un ensemble spécial d'API est disponible pour les développeurs de logiciels. Toute application peut accéder à l'emplacement LSA Secrets mais uniquement dans le contexte du compte d'utilisateur actuel.

Comment décrypter le mot de passe AutoLogon

Maintenant, afin de décrypter et déraciner le DefaultPassword valeur stockée dans LSA Secrets, vous pouvez simplement émettre un appel API Win32. Il existe un simple programme exécutable disponible pour obtenir la valeur déchiffrée de la valeur DefaultPassword. Suivez les étapes ci-dessous pour le faire:

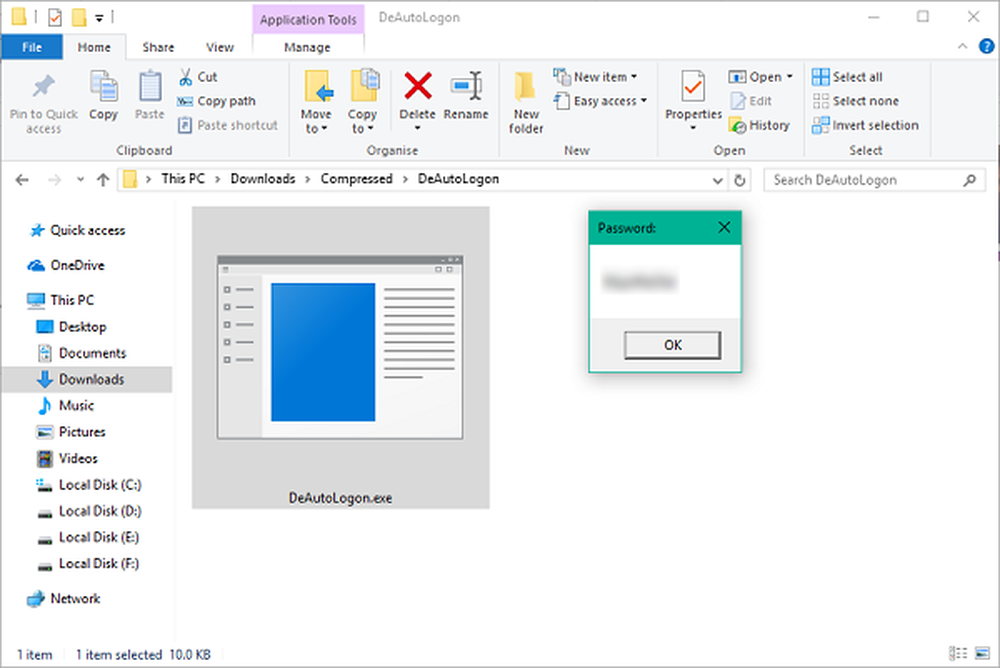

- Téléchargez le fichier exécutable à partir d'ici - sa taille n'est que de 2 Ko.

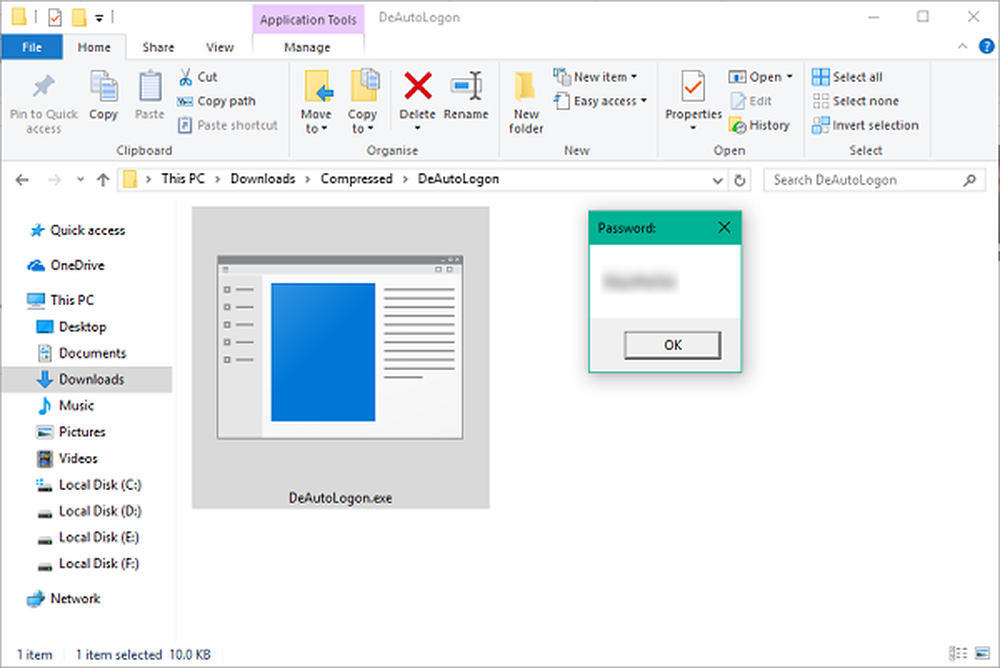

- Extraire le contenu de DeAutoLogon.zip fichier.

- Clic-droit DeAutoLogon.exe déposer et l'exécuter en tant qu'administrateur.

- Si la fonctionnalité AutoLogon est activée, la valeur DefaultPassword devrait se trouver juste devant vous..

Si vous essayez d'exécuter le programme sans privilèges d'administrateur, vous rencontrerez une erreur. Par conséquent, assurez-vous d’acquérir les privilèges d’administrateur local avant d’exécuter l’outil. J'espère que cela t'aides!

Criez dans la section commentaires ci-dessous au cas où vous auriez une question.