Déploiement de Always On VPN avec l'accès à distance dans Windows 10

DirectAccess a été introduit dans les systèmes d'exploitation Windows 8.1 et Windows Server 2012 en tant que fonctionnalité permettant aux utilisateurs Windows de se connecter à distance. Cependant, après le lancement de Windows 10, le déploiement de cette infrastructure a connu un déclin. Microsoft a activement encouragé les entreprises qui envisageaient une solution DirectAccess à mettre en œuvre un réseau privé virtuel basé sur le client avec Windows 10. Toujours sur le VPN La connexion offre une expérience de type DirectAccess utilisant les protocoles VPN d'accès distant traditionnels tels que IKEv2, SSTP et L2TP / IPsec. En outre, il comporte également des avantages supplémentaires.

La nouvelle fonctionnalité a été introduite dans la mise à jour d'anniversaire de Windows 10 pour permettre aux administrateurs informatiques de configurer des profils de connexion VPN automatiques. Comme mentionné précédemment, Always On VPN présente des avantages importants par rapport à DirectAccess. Par exemple, Always On VPN peut utiliser à la fois IPv4 et IPv6. Donc, si vous avez des doutes sur la viabilité future de DirectAccess et si vous remplissez toutes les conditions requises pour prendre en charge Toujours sur le VPN avec Windows 10, alors le passage à ce dernier est peut-être le bon choix.

Toujours sur VPN pour les ordinateurs clients Windows 10

Ce didacticiel vous guide pas à pas dans le déploiement des connexions VPN Always On Remote Access pour les ordinateurs clients distants exécutant Windows 10..

Avant de poursuivre, assurez-vous que les éléments suivants sont en place:

- Une infrastructure de domaine Active Directory, comprenant un ou plusieurs serveurs DNS (Domain Name System).

- Infrastructure de clé publique (PKI) et services de certificats Active Directory (AD CS).

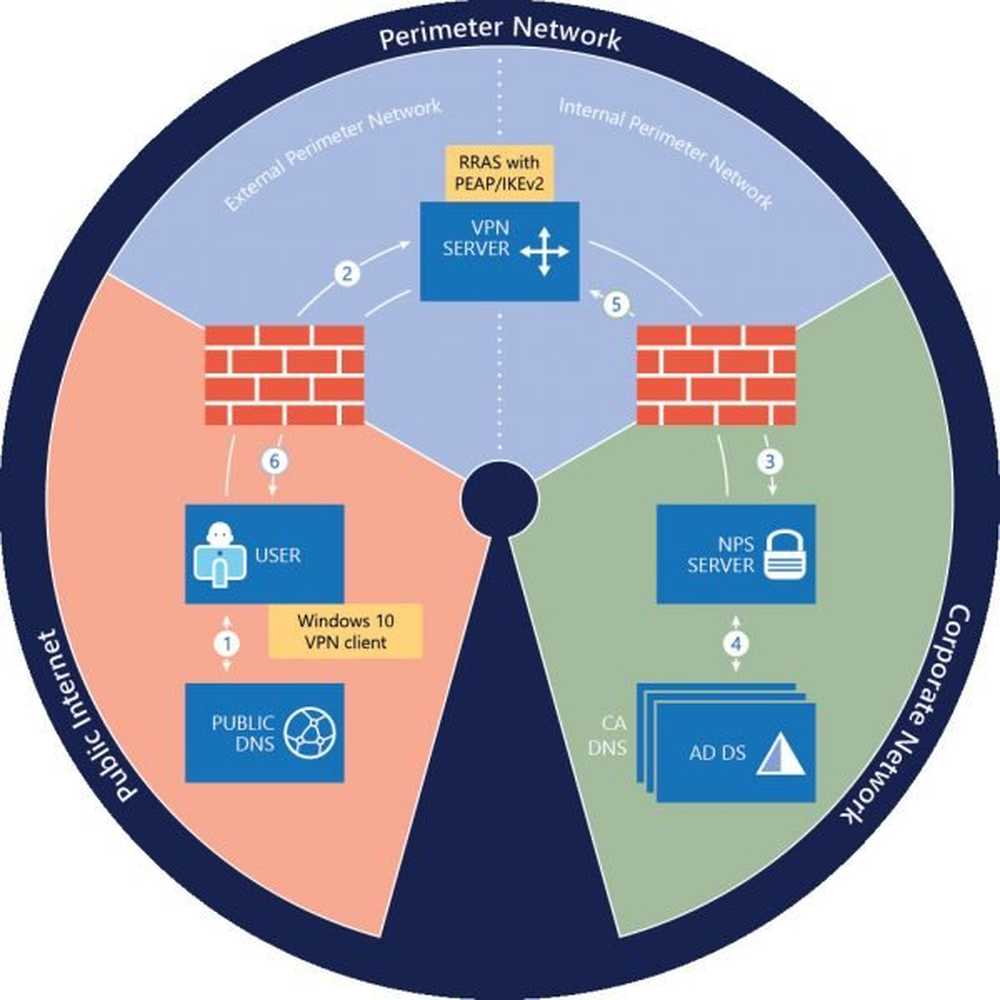

Pour commencer Accès à distance toujours sur le déploiement VPN, installer un nouveau serveur d'accès à distance qui exécute Windows Server 2016.

Ensuite, effectuez les actions suivantes avec le serveur VPN:

- Installez deux cartes réseau Ethernet sur le serveur physique. Si vous installez le serveur VPN sur une machine virtuelle, vous devez créer deux commutateurs virtuels externes, un pour chaque carte réseau physique. puis créez deux cartes réseau virtuelles pour la machine virtuelle, chaque carte réseau étant connectée à un commutateur virtuel..

- Installez le serveur sur votre réseau de périmètre entre votre pare-feu périphérique et vos pare-feu internes, avec un adaptateur réseau connecté au réseau de périmètre externe et un adaptateur de réseau connecté au réseau de périmètre interne..

Une fois la procédure ci-dessus terminée, installez et configurez Remote Access en tant que passerelle RAS VPN à locataire unique pour les connexions VPN point à site à partir d'ordinateurs distants. Essayez de configurer l'accès à distance en tant que client RADIUS de manière à ce qu'il puisse envoyer des demandes de connexion au serveur NPS de l'organisation pour traitement..

Inscrire et valider le certificat de serveur VPN auprès de votre autorité de certification.Serveur NPS

Si vous ne le savez pas, c'est que le serveur est installé sur votre organisation / réseau d'entreprise. Il est nécessaire de configurer ce serveur en tant que serveur RADIUS afin de lui permettre de recevoir les demandes de connexion du serveur VPN. Une fois que le serveur NPS commence à recevoir des demandes, il traite les demandes de connexion et effectue les étapes d'autorisation et d'authentification avant d'envoyer un message Access-Accept ou Access-Reject au serveur VPN..

Serveur AD DS

Le serveur est un domaine Active Directory local, qui héberge des comptes d'utilisateurs locaux. Vous devez configurer les éléments suivants sur le contrôleur de domaine..

- Activer l'inscription automatique des certificats dans la stratégie de groupe pour les ordinateurs et les utilisateurs

- Créer le groupe d'utilisateurs VPN

- Créer le groupe de serveurs VPN

- Créer le groupe de serveurs NPS

- Serveur CA

Le serveur de l'autorité de certification (CA) est une autorité de certification qui exécute les services de certificats Active Directory. L'autorité de certification inscrit les certificats utilisés pour l'authentification client-serveur PEAP et crée des certificats basés sur des modèles de certificat. Vous devez donc tout d'abord créer des modèles de certificat sur l'autorité de certification. Les utilisateurs distants autorisés à se connecter au réseau de votre entreprise doivent avoir un compte d'utilisateur dans AD DS..

Assurez-vous également que vos pare-feu autorisent le trafic nécessaire au bon fonctionnement des communications VPN et RADIUS..

Outre la présence de ces composants de serveur, assurez-vous que les ordinateurs clients que vous configurez pour utiliser un réseau privé virtuel exécutent Windows 10 v 1607 ou une version ultérieure. Le client VPN Windows 10 est hautement configurable et offre de nombreuses options..

Ce guide est conçu pour déployer Always On VPN avec le rôle serveur d'accès à distance sur un réseau d'organisation local. N'essayez pas de déployer l'accès à distance sur une machine virtuelle (Microsoft) dans Microsoft Azure..

Pour des détails complets et les étapes de configuration, vous pouvez vous référer à ce document Microsoft..

Lire aussi: Comment configurer et utiliser AutoVPN dans Windows 10 pour se connecter à distance.