Windows Defender Antivirus s'exécute maintenant dans un environnement Sandbox

Pour les géants de la technologie tels que Microsoft, la technologie constitue le cœur de l’entreprise. Cela les a non seulement aidés à fabriquer de meilleurs produits au fil des ans, mais également à créer un nouveau marché. Windows en tant que système d'exploitation a révolutionné le marché des logiciels. Maintenant, ils s'aventurent sur le marché des logiciels de sécurité. La dernière innovation en Windows Defender est-ce qu'il permet à l'antivirus intégré de s'exécuter dans un bac à sable.

Avec ce nouveau développement, Windows Defender Antivirus devient la première solution antivirus complète à disposer de cette fonctionnalité et continue de faire progresser le secteur en matière de sécurité..

Activer le bac à sable pour Windows Defender

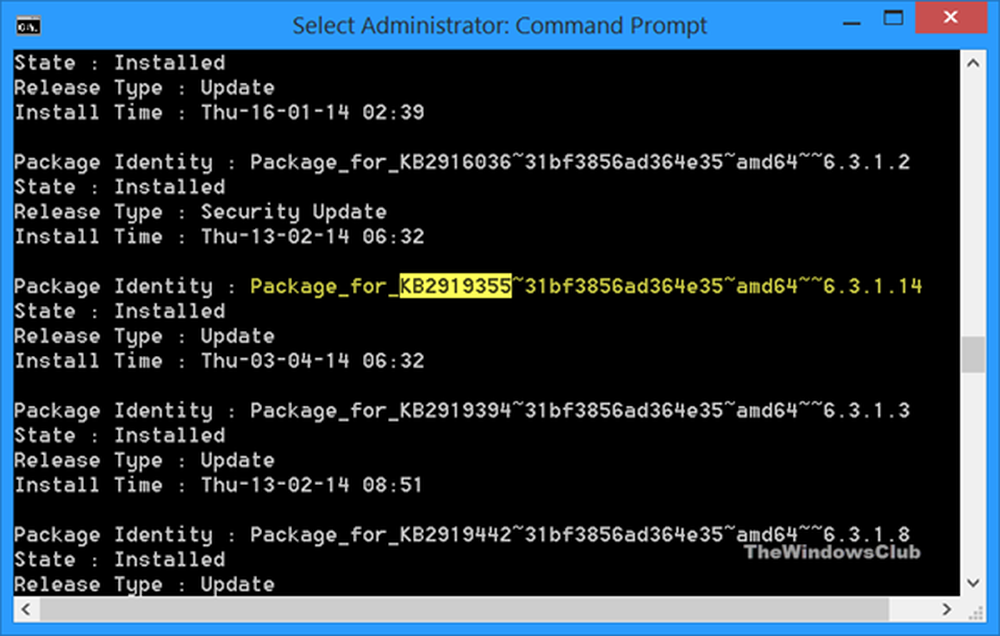

L'exécution de Windows Defender dans un bac à sable est prise en charge sous Windows 10, v1703 ou ultérieure. Vous pouvez activer l’implémentation en sandbox en définissant une variable d’environnement à l’échelle de la machine (setx). / M MP_FORCE_USE_SANDBOX 1) et redémarrer l'ordinateur.

Exécutez la commande suivante dans une invite de commande avec privilèges élevés:

setx / M MP_FORCE_USE_SANDBOX 1

Ceci fait, redémarrez votre ordinateur.

Pourquoi le bac à sable est-il important du point de vue de la sécurité?

L’antivirus a été principalement conçu dans l’objectif de fournir une sécurité complète en inspectant l’ensemble du système pour détecter tout contenu et artefacts malveillants et contrer les menaces en temps réel. Il était donc essentiel de lancer le programme avec des privilèges élevés. Cela en faisait un candidat potentiel aux attaques (en particulier les vulnérabilités présentes dans les analyseurs de contenu de Windows Defender Antivirus pouvant provoquer une exécution de code arbitraire)..

L'exécution de Windows Defender dans un sandbox rend l'escalade de privilège beaucoup plus difficile et augmente le coût pour les attaquants. En outre, l'exécution de Windows Defender Antivirus dans un environnement sécurisé et isolé limite la saisie du code malveillant en cas d'incident ou de compromission du système..

Cependant, toutes ces actions ont une incidence directe sur la performance. Ainsi, pour éviter toute dégradation des performances, Microsoft a adopté une nouvelle approche. Il vise à minimiser le nombre d'interactions entre le bac à sable et le processus privilégié..

La société a également développé un modèle qui héberge le plus grand nombre de données de protection dans des fichiers mappés en mémoire qui sont en lecture seule au moment de l’exécution. L'action garantit qu'il n'y a pas de frais généraux. De plus, les données de protection sont hébergées dans plusieurs processus. Cela s'avère utile dans les cas où le processus privilégié et le processus du bac à sable sont nécessaires pour accéder aux signatures et autres métadonnées de détection et de correction..

Enfin, il est essentiel de noter que le processus de sandbox ne doit pas déclencher des opérations d’inspection par lui-même. En outre, chaque inspection ne doit pas déclencher de numérisations supplémentaires. Le respect de cette règle nécessite un contrôle complet sur les capacités de la stratégie de sandbox. L'escalade sans privilèges dans la stratégie en bac à sable de Windows Defender Antivirus constitue le moyen idéal d'implémenter des garanties solides et de permettre un contrôle fin.

Ce nouveau développement vise à provoquer un changement dans le monde de la technologie et à intégrer l'innovation à l'ADN de Microsoft..