Attaques de ransomware, définition, exemples, protection, suppression, FAQ

Ransomware est devenu une menace sérieuse pour le monde en ligne ces jours-ci. De nombreuses entreprises de logiciels, universités, entreprises et organisations du monde entier tentent de prendre des mesures de précaution pour se protéger des attaques par ransomware. Les gouvernements des États-Unis et du Canada ont publié une déclaration commune sur les attaques par ransomware invitant les utilisateurs à rester vigilants et à prendre des précautions. Récemment le 19 maith, le gouvernement suisse a observé la Journée d'information sur les ransomwares, faire connaître le ransomware et ses effets. Ransomware en Inde est également à la hausse.

Microsoft a récemment publié une donnée indiquant le nombre de machines (utilisateurs) affectées par des attaques de ransomware à travers le monde. Il a été constaté que les États-Unis étaient au sommet des attaques de ransomware; suivis par l'Italie et le Canada. Voici les 20 pays les plus touchés par les attaques de ransomware.

Voici une description détaillée qui répondra à la plupart de vos questions concernant les ransomwares. Ce message se penchera sur Que sont les attaques de ransomware, les types de ransomware, Comment les ransomwares s’installent-ils sur votre ordinateur et suggèrent des moyens de faire face aux ransomwares.

Attaques de ransomware

Qu'est-ce que Ransomware?

Un ransomware est un type de logiciel malveillant qui verrouille vos fichiers, vos données ou le PC lui-même et vous extorque de l'argent pour vous permettre d'y accéder. Il s'agit d'un nouveau moyen pour les auteurs de programmes malveillants de «collecter des fonds» pour leurs activités illégitimes sur le Web..

Comment les ransomwares parviennent-ils sur votre ordinateur?

Vous pouvez obtenir un ransomware si vous cliquez sur un mauvais lien ou ouvrez une pièce jointe malveillante. Cette image de Microsoft décrit comment se déroule l’infection par le ransomware.

Ransomware ressemble à un programme innocent, à un plugin ou à un e-mail avec une pièce jointe d'aspect «net» qui est installé à l'insu de l'utilisateur. Dès qu'il obtient son accès au système de l'utilisateur, il commence à se répandre à travers le système. Enfin, à un moment donné, le ransomware verrouille le système ou des fichiers particuliers et empêche l’utilisateur d’y accéder. Parfois, ces fichiers sont cryptés. Un auteur de ransomware exige un certain montant d'argent pour fournir l'accès ou déchiffrer les fichiers.

Un faux message d’avertissement envoyé par un ransomware ressemble à ceci:

Cependant, lors des attaques de ransomware, rien ne garantit que les utilisateurs récupéreront leurs fichiers même après avoir payé la rançon. Par conséquent, il vaut mieux prévenir les attaques par ransomware que d'essayer de récupérer vos données d'une manière ou d'une autre. Vous pouvez utiliser RanSim Ransomware Simulator pour vérifier si votre ordinateur est suffisamment protégé.

Lis: Que faire après une attaque de Ransomware sur votre ordinateur Windows?

Comment identifier les attaques de ransomware

Le ransomware attaque généralement les données personnelles, telles que les images, les documents, les fichiers et les données de l'utilisateur. C'est facile de identifier le ransomware. Si vous voyez une note de ransomware exigeant de l'argent pour donner accès à vos fichiers, ou des fichiers cryptés, des fichiers renommés, un navigateur verrouillé ou un écran verrouillé de votre PC, vous pouvez dire que le ransomware a pris le contrôle de votre système..

Cependant, les symptômes des attaques de ransomware peuvent changer selon les types de ransomware.

Types d'attaques de ransomware

Auparavant, les ransomwares affichaient un message indiquant que l'utilisateur avait agi de manière illégale et que la police ou l'organisme gouvernemental lui infligeait une amende en se fondant sur certaines règles. Pour se débarrasser de ces "accusations" (qui étaient clairement de fausses accusations), il a été demandé aux utilisateurs de payer ces amendes..

De nos jours, une attaque de ransomware de deux manières. Cela verrouille l'écran de l'ordinateur ou chiffre certains fichiers avec un mot de passe. Basé sur ces deux types, le ransomware est divisé en deux types:

- Verrouiller l'écran ransomware

- Ransomware de cryptage.

Verrouiller l'écran ransomware verrouille votre système et demande une rançon pour vous permettre d'y accéder à nouveau. Le second type, à savoir le Ransomware de cryptage, modifie les fichiers de votre système et demande de l'argent pour les déchiffrer à nouveau.

Les autres types de ransomware sont:

- Enregistrement de démarrage principal (MBR)

- Ransomware cryptant les serveurs Web

- Android ransomware appareil mobile

- IoT ransomware.

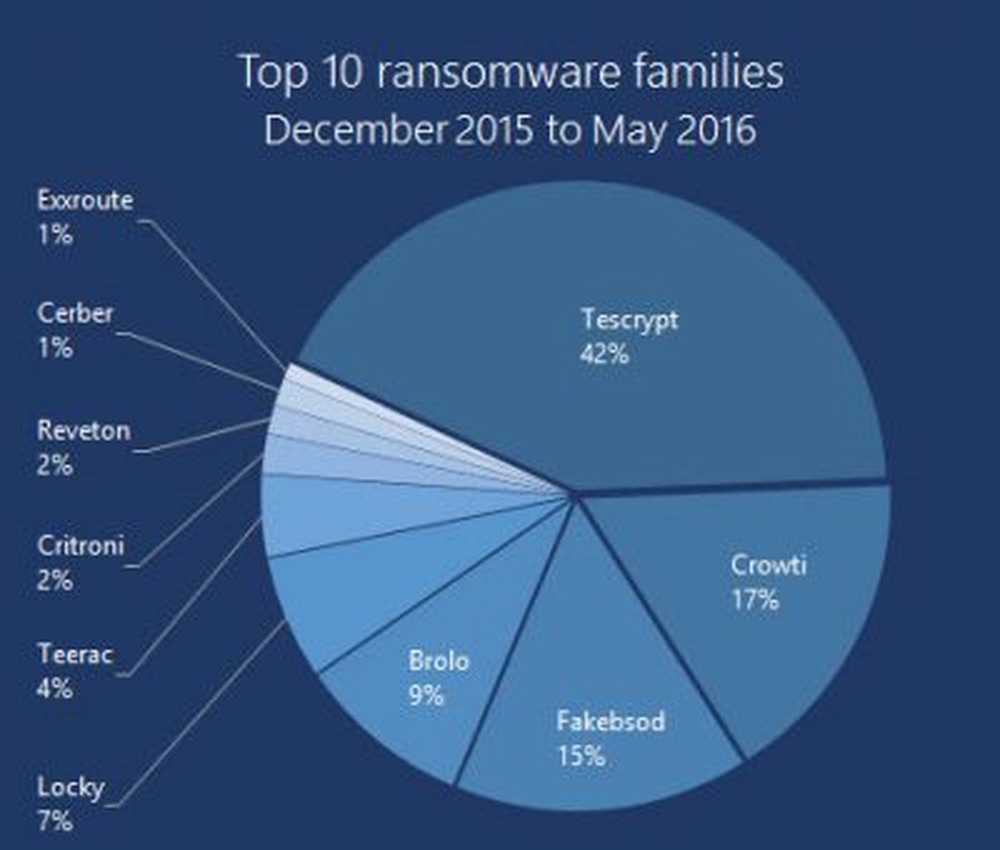

Voici quelques familles de ransomware et leurs statistiques d'attaques:

Regardez également la croissance de Ransomware et ses statistiques d'infection.

Qui peut être touché par les attaques de ransomware

Peu importe où vous vous trouvez et quel appareil vous utilisez. Ransomware peut attaquer n'importe qui, n'importe quand et n'importe où. Les attaques de ransomware peuvent avoir lieu sur n’importe quel appareil mobile, ordinateur de bureau ou ordinateur portable lorsque vous utilisez Internet pour surfer, envoyer des courriels, travailler ou faire des achats en ligne. Une fois qu’il trouvera un moyen de vous connecter à votre appareil mobile ou à votre PC, il utilisera ses stratégies de cryptage et de monétisation dans ce PC et cet appareil mobile..

Quand un logiciel de ransomware peut-il avoir une chance d'attaquer

Alors, quels sont les événements possibles quand un ransomware peut frapper?

- Si vous naviguez sur des sites Web non fiables

- Télécharger ou ouvrir des pièces jointes provenant d'expéditeurs inconnus (spams). Certaines des extensions de fichier de ces pièces jointes peuvent être, (.ade, .adp, .ani, .bas, .bat, .chm, .cmd, .com, .cpl, .crt, .hlp, .ht, .hta , .inf, .ins, .isp, .job, .js, .jse, .lnk, .mda, .mdb, .mde, .mdz, .msc, .msi, .msp, .mst, .pcd,. reg, .scr, .sct, .shs, .url, .vb, .vbe, .vbs, .wsc, .wsf, .wsh, .exe, .pif.) Et aussi les types de fichiers supportant les macros (.doc , .xls, .docm, .xlsm, .pptm, etc.)

- Installation de logiciels piratés, de logiciels obsolètes ou de systèmes d'exploitation

- Connexion à un PC faisant partie du réseau déjà infecté

Précautions contre les attaques de ransomeware

Un ransomware a été créé pour la seule raison que les auteurs de malwares y voient un moyen simple de gagner de l’argent. Des vulnérabilités telles que des logiciels non corrigés, des systèmes d'exploitation obsolètes ou l'ignorance des gens profitent aux personnes aux intentions malveillantes et criminelles. Par conséquent, conscience est le meilleur moyen d'éviter les attaques de ransomware.

Voici quelques mesures à prendre pour lutter contre les attaques de ransomware:

- Les utilisateurs Windows ont conseillé de garder leur système d'exploitation Windows à jour. Si vous effectuez une mise à niveau vers Windows 10, vous réduirez au maximum les événements de l'attaque par ransomware..

- Toujours sauvegarder vos données importantes sur un disque dur externe.

- Activer l'historique des fichiers ou la protection du système.

- Méfiez-vous des e-mails de phishing, du spam et vérifiez l'e-mail avant de cliquer sur la pièce jointe illicite..

- Désactiver le chargement de macros dans vos programmes Office.

- Désactivez votre fonction Remote Desktop autant que possible.

- Utiliser une authentification à deux facteurs.

- Utilisez une connexion Internet sécurisée et protégée par mot de passe.

- Évitez de naviguer sur des sites Web qui constituent souvent un terrain fertile pour les programmes malveillants, tels que les sites de téléchargement illégal, les sites pour adultes et les sites de jeu..

- Installer, utiliser et mettre à jour régulièrement une solution antivirus

- Utiliser un bon logiciel anti-ransomware

- Prenez votre sécurité MongoDB au sérieux pour éviter le piratage de votre base de données par un ransomware.

Ransomware Tracker vous permet de suivre, d’atténuer et de vous protéger des logiciels malveillants..

Lis: Protéger et prévenir les attaques de Ransomware.

Bien que certains outils de déchiffrement de ransomware soient disponibles, il est conseillé de prendre au sérieux le problème des attaques de ransomware. Cela met non seulement en danger vos données, mais peut également porter atteinte à votre vie privée au point de nuire à votre réputation..

Dit Microsoft,

Le nombre de victimes d’entreprise victimes de ransomware est en augmentation. Les fichiers sensibles sont cryptés et des sommes importantes sont nécessaires pour restaurer les fichiers. En raison du cryptage des fichiers, il peut être pratiquement impossible de procéder à une ingénierie inverse du cryptage ou de "casser" les fichiers sans la clé de cryptage d'origine - à laquelle seuls les attaquants auront accès. Le meilleur conseil en matière de prévention est de garantir que les fichiers confidentiels, sensibles ou importants sont sauvegardés de manière sécurisée dans une installation de sauvegarde ou de stockage distante et non connectée..

Si vous avez le malheur d’être infecté par un ransomware, vous pouvez le faire si vous le souhaitez., signaler Ransomware au FBI, à la police ou aux autorités compétentes.

Lisez maintenant à propos de la protection Ransomware dans Windows 10.