Observation de Microsoft sur les rootkits détaillée dans son rapport sur la menace

Microsoft Malware Protection Center a mis à disposition pour téléchargement son rapport de menace sur les rootkits. Le rapport examine l'un des types de logiciels malveillants les plus insidieux qui menacent aujourd'hui les organisations et les individus: le rootkit. Le rapport examine comment les attaquants utilisent les rootkits et comment ceux-ci fonctionnent sur les ordinateurs affectés. Voici un résumé du rapport, en commençant par ce que sont les rootkits - pour le débutant.

Rootkit est un ensemble d'outils qu'un attaquant ou un créateur de malware utilise pour prendre le contrôle de tout système exposé / non sécurisé, qui sinon serait normalement réservé à un administrateur système. MALWARE, un programme conçu pour avoir des effets indésirables sur un ordinateur en bonne santé, a été remplacé ces dernières années par «ROOTKIT» ou «FONCTIONNALITÉ DU ROOTKIT». La principale fonction de Malware est de retirer secrètement des données précieuses et d'autres ressources de l'ordinateur d'un utilisateur et de les fournir à l'attaquant, lui permettant ainsi de contrôler totalement l'ordinateur infecté. En outre, ils sont difficiles à détecter et à éliminer et peuvent rester cachés pendant de longues périodes, voire des années, si ils passent inaperçus..

Il est donc naturel que les symptômes d’un ordinateur compromis soient masqués et pris en compte avant que le résultat ne soit fatal. En particulier, des mesures de sécurité plus strictes doivent être prises pour détecter l'attaque. Mais, comme mentionné, une fois ces rootkits / programmes malveillants installés, ses fonctionnalités furtives rendent difficile sa suppression, ainsi que ses composants pouvant être téléchargés. Pour cette raison, Microsoft a créé un rapport sur ROOTKITS..

Rapport de menace sur les rootkits de Microsoft Malware Protection Center

Le rapport de 16 pages explique comment un attaquant utilise les rootkits et comment ces rootkits fonctionnent sur les ordinateurs affectés..

Ce rapport a pour seul objectif d’identifier et d’examiner de près les logiciels malveillants qui menacent de nombreuses organisations, notamment les utilisateurs d’ordinateurs. Il mentionne également certaines des familles de programmes malveillants les plus répandues et met en lumière la méthode utilisée par les attaquants pour installer ces rootkits à leurs propres fins, sur des systèmes sains. Dans le reste du rapport, vous trouverez des experts qui proposent des recommandations pour aider les utilisateurs à atténuer la menace émanant des rootkits..

Types de rootkits

Il existe de nombreux endroits où un logiciel malveillant peut s’installer dans un système d’exploitation. Ainsi, le type de rootkit est principalement déterminé par son emplacement où il effectue sa subversion du chemin d’exécution. Ceci comprend:

- Rootkits en mode utilisateur

- Kits rootkits en mode noyau

- Rootkits / bootkits MBR

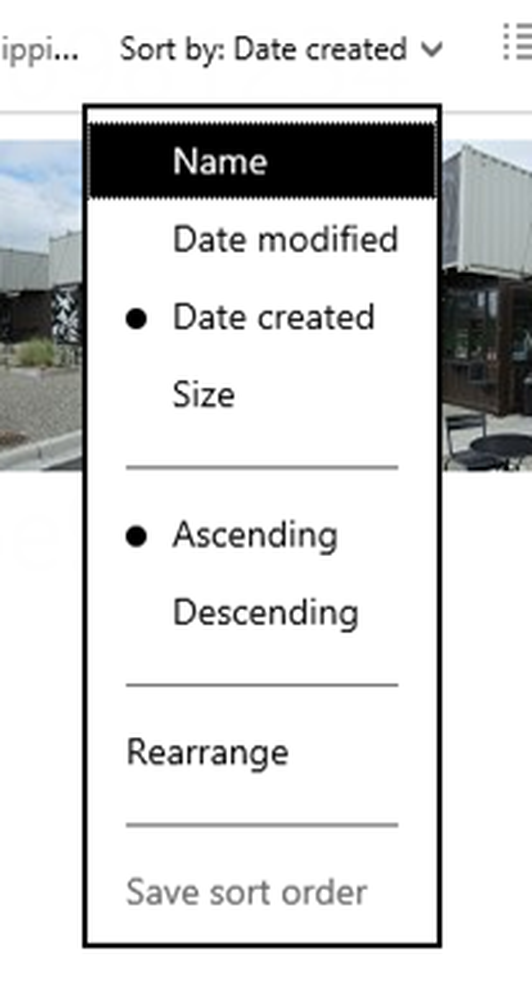

L'effet possible d'une compromission de rootkit en mode noyau est illustré par une capture d'écran ci-dessous.

Dans le troisième type, modifiez le Master Boot Record pour prendre le contrôle du système et lancer le processus de chargement du point le plus tôt possible dans la séquence de démarrage3. Il cache les fichiers, les modifications du registre, la preuve des connexions réseau ainsi que d’autres indicateurs possibles pouvant indiquer sa présence..

Familles de malwares notables utilisant la fonctionnalité Rootkit

Win32 / Sinowal13 - Une famille de logiciels malveillants à plusieurs composants qui tente de voler des données sensibles telles que des noms d’utilisateur et des mots de passe pour différents systèmes. Cela inclut une tentative de vol de détails d'authentification pour une variété de comptes FTP, HTTP et de messagerie, ainsi que des informations d'identification utilisées pour les transactions bancaires en ligne et autres transactions financières..

Win32 / Cutwail15 - Un cheval de Troie qui télécharge et exécute des fichiers arbitraires. Les fichiers téléchargés peuvent être exécutés à partir du disque ou injectés directement dans d'autres processus. Bien que la fonctionnalité des fichiers téléchargés soit variable, Cutwail télécharge généralement d’autres composants qui envoient du spam..

Il utilise un rootkit en mode noyau et installe plusieurs pilotes de périphérique pour cacher ses composants aux utilisateurs affectés..

Win32 / Rustock - Une famille multi-composants de chevaux de Troie porte dérobée activée par rootkit, initialement développée pour faciliter la distribution du courrier indésirable via un botnet. Un botnet est un grand réseau d'ordinateurs compromis contrôlé par un attaquant..

Protection contre les rootkits

Empêcher l’installation de rootkits est la méthode la plus efficace pour éviter les infections par les rootkits. Pour cela, il est nécessaire d’investir dans des technologies de protection telles que les produits antivirus et pare-feu. Ces produits devraient adopter une approche globale de la protection en utilisant la détection traditionnelle basée sur la signature, la détection heuristique, la capacité de signature dynamique et réactive et la surveillance du comportement..

Tous ces ensembles de signatures doivent être tenus à jour à l'aide d'un mécanisme de mise à jour automatisé. Les solutions antivirus de Microsoft incluent un certain nombre de technologies conçues spécifiquement pour limiter les rootkits, notamment la surveillance en direct du comportement du noyau qui détecte et signale les tentatives de modification du noyau d'un système affecté, ainsi que l'analyse directe du système de fichiers facilitant l'identification et la suppression des pilotes cachés..

Si un système est trouvé compromis, un outil supplémentaire vous permettant de démarrer sur un environnement connu ou fiable peut s'avérer utile car il peut suggérer des mesures de correction appropriées..

Dans de telles circonstances,

- Outil autonome de balayage du système (élément du groupe d'outils de diagnostic et de récupération Microsoft (DaRT))

- Windows Defender Offline peut être utile.