Détecter les backdoors des touches collantes à l'aide du scanner Backdoor des touches collantes

L'utilisation de Touches collantes permet aux utilisateurs d'entrer clé combinaisons en appuyant sur clés dans l'ordre plutôt que simultanément. Ceci est souhaitable, en particulier pour les utilisateurs qui sont incapables d'appuyer simultanément sur les touches en raison de problèmes physiques. Bien que la méthode d’activation des touches rémanentes facilite la simplification de diverses tâches, elle ouvre également porte de derrière entrée pour les hackers.

Qu'est-ce qu'une attaque par porte dérobée?

L'attaque comporte deux étapes:

- Les attaquants remplacent les fichiers système Ease of Access tels que sethc.exe, utilman.exe, osk.exe, narrator.exe, magnify.exe, displayswitch.exe par des programmes tels que cmd.exe ou powershell.exe..

- Les attaquants définissent cmd.exe ou d'autres programmes shell en tant que débogueurs pour les programmes d'accessibilité répertoriés ci-dessus.

Une fois les exécutables remplacés, vous pouvez appuyer cinq fois de suite sur la touche Maj. Pour contourner l’identifiant et obtenir une invite de commande au niveau du système si sethc.exe a été remplacé. Si utilman.exe est remplacé, vous devrez appuyer sur les touches Win + U.

L’attaquant obtient alors efficacement un shell sans avoir besoin de s’authentifier et, comme le remplacement utilise un fichier binaire Windows légitime (cmd.exe), il est très difficile d’identifier l’attaque par Sticky Keys..

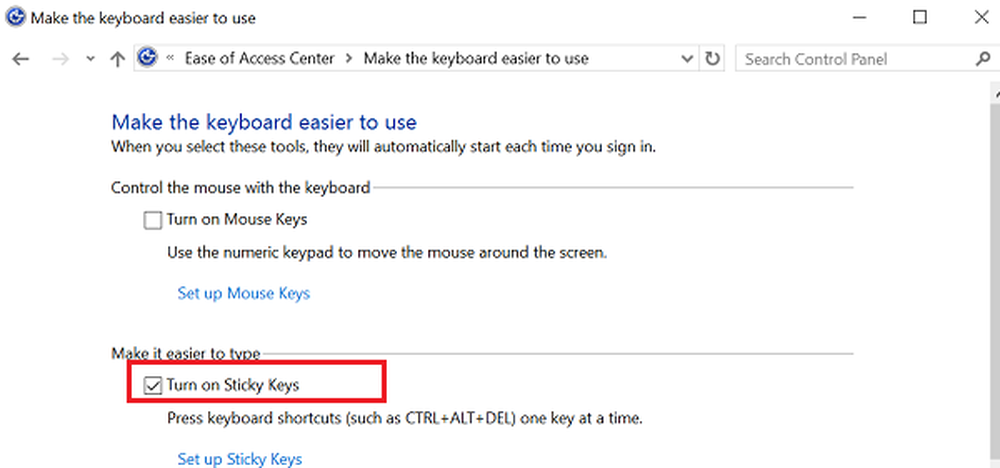

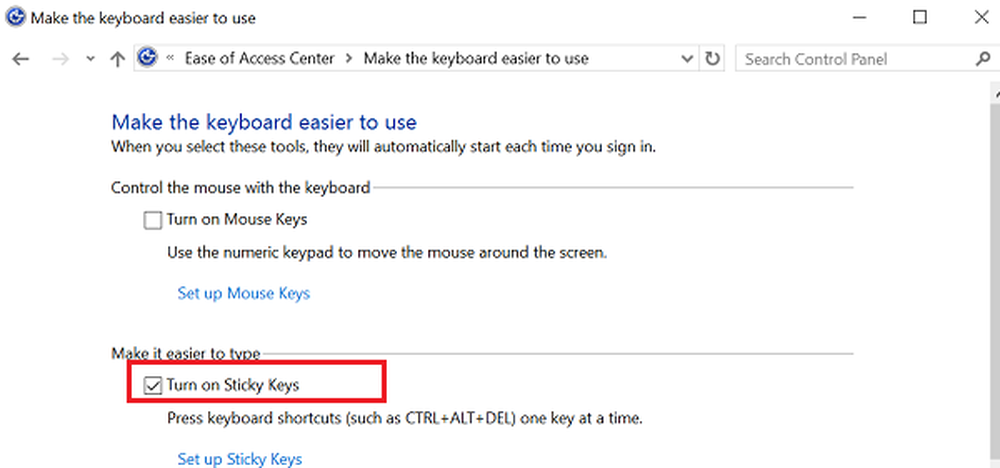

Une fois l’attaque identifiée, la méthode de correction la plus reconnue et la plus efficace consiste à empêcher l’attaquant d’obtenir des privilèges d’administrateur, car la modification ou la modification des clés ou des fichiers nécessaires à cette attaque nécessite des privilèges d’administrateur..Un moyen simple de prévenir de telles attaques de type Sticky Key Backdoor consiste à désactiver Sticky Keys sur votre ordinateur Windows. Pour ce faire, ouvrez Panneau de configuration> Facilité d'accès Centre> Rendre le clavier plus facile à utiliser> Décochez la case Activer les touches rémanentes comme indiqué ci-dessus dans l'image..

Vous pouvez détecter de telles attaques de deux manières. Faites correspondre les hachages ou passez par le registre Windows. Cela peut être peut consommer à la fois, temps et efforts.

Sticky Keys Backdoor Scanner est un outil gratuit qui analyse votre système à la recherche de remplacements binaires et de modifications du registre, ce qui peut indiquer que votre ordinateur a peut-être été compromis par une porte dérobée Sticky Key..

Voyez comment vous pouvez réinitialiser le mot de passe de l'administrateur dans Windows à l'aide des touches rémanentes..

Touches collantes scanner porte dérobée

Sticky Keys Backdoor Scanner est un scanner PowerShell qui recherche l’existence d’une porte dérobée Sticky Keys. Une fois en action, Sticky Keys Scanner recherche les deux variantes de porte dérobée - remplacement binaire et modification du registre et vous alerte.

Un utilisateur peut importer et exécuter cette fonction PowerShell localement sur l'ordinateur suspecté ou utiliser la communication à distance PowerShell pour exécuter le scanner sur plusieurs ordinateurs à l'aide de la commande. Invoke-Command cmdlet.

Il est disponible en téléchargement à partir de Github devriez-vous en avoir besoin.

POINTE: Notre réplicateur de facilité d'accès vous permet de remplacer le bouton Facilité d'accès dans Windows par des outils utiles.