Comment sécuriser vos comptes contre le piratage d'ingénierie sociale

De nombreux utilisateurs sont aujourd'hui sensibilisés à la réalité de la sécurité et de l'informatique. Nous connaissons les menaces communes à surveiller. Virus, vers et chevaux de Troie pour en nommer quelques-uns. Une autre menace est souvent négligée et difficile à surmonter. Ingénierie sociale. Des informations privées telles que des informations financières, des secrets commerciaux et même des dispositifs sont à risque. L’aspect psychologique de l’ingénierie sociale est la plus grande menace, obligeant un utilisateur peu méfiant à donner un accès non autorisé à un ordinateur; exposer des informations confidentielles.

De nombreux utilisateurs sont aujourd'hui sensibilisés à la réalité de la sécurité et de l'informatique. Nous connaissons les menaces communes à surveiller. Virus, vers et chevaux de Troie pour en nommer quelques-uns. Une autre menace est souvent négligée et difficile à surmonter. Ingénierie sociale. Des informations privées telles que des informations financières, des secrets commerciaux et même des dispositifs sont à risque. L’aspect psychologique de l’ingénierie sociale est la plus grande menace, obligeant un utilisateur peu méfiant à donner un accès non autorisé à un ordinateur; exposer des informations confidentielles.Protégez les comptes de l'ingénierie sociale

Un ingénieur social peut être toute personne qui peut accéder à des périphériques ou à un réseau en incitant les gens à fournir les informations nécessaires pour causer des dommages. Un ingénieur social peut obtenir la confiance d'un employé pour le convaincre de divulguer les informations de nom d'utilisateur et de mot de passe ou peut se faire passer pour un employé essayant de pénétrer dans un établissement. C'est pourquoi il est important que les entreprises informent les utilisateurs des politiques de sécurité, telles que ne jamais donner leur mot de passe, même si vous recevez un appel de votre service informatique..

Qu'en est-il de l'utilisateur dans le confort de sa maison? Malheureusement, je vis dans un pays à la réputation mondiale d’escroquerie. Le principal est connu comme le Arnaque de loterie. Aux États-Unis, de nombreuses victimes âgées ont été accusées d’avoir gagné à la loterie; basé sur de petits extraits d'informations qui pourraient être disponibles pour l'escroc; que ce soit dans un répertoire téléphonique ou dans une corbeille peut être à l'extérieur de votre domicile ou même en ligne. Semblable aux escroqueries nigérianes, il y a de nombreuses années, les méchants peuvent voler de l'argent sans même rencontrer leur victime.

Les escrocs sont connus pour rechercher des noms aléatoires sur Internet; se faisant passer pour des agents informant un gagnant. L'appel demande généralement au gagnant d'envoyer une certaine somme d'argent à la Jamaïque, en utilisant un service de transfert d'argent tel que Western Union; afin de recueillir leurs gains. Un escroc ne cherchera ni ne s'identifiera comme un criminel typique. Elles ont tendance à utiliser des jeunes femmes bien parlées qui conseillent à la victime de renoncer à leur argent..

Une grande partie de notre engagement en ligne se déroule sur les réseaux sociaux, le plus populaire étant Facebook. Aujourd'hui, Facebook n'est qu'une des nombreuses opportunités qu'un ingénieur social peut utiliser pour dupliquer votre identité. Instagram, WhatsApp et d'autres services peuvent tous être utilisés pour infiltrer votre réseau d'amis et de contacts. Les comptes ouverts, remplis de photos de vous et de votre famille, sont les outils parfaits pour créer un profil aussi convaincant que le vôtre. Un ingénieur social pourrait utiliser votre dernier voyage sur la plage pour contacter un ami en racontant l'histoire parfaite du coincement sur une île, car vous avez perdu votre carte de crédit et n'avez plus d'argent pour rentrer chez vous.

Que pouvez-vous faire pour ne pas devenir victime d’ingénierie sociale??

Tout compte de réseau social sur lequel vous partagez des informations personnelles telles que des photos de famille ou des voyages de vacances doit être défini sur privé; ne le rendez disponible que pour les personnes que vous connaissez et que vous pouvez vérifier. Nous avons discuté de certaines des manières dont vous pouvez verrouiller votre compte Facebook. La meilleure option est bien sûr de supprimer votre compte ou de ne jamais en créer un. Cependant, ce n'est pas réaliste pour beaucoup de gens.

Avant de télécharger une photo sur un réseau social, consultez notre article sur la manière de supprimer les informations contenues dans le fichier EXIF créé..

- Comment supprimer des données personnelles de vos photos dans Windows

En fonction du risque, voici certaines mesures que vous pouvez utiliser pour vous protéger de l'ingénierie sociale..

Ne jamais donner un mot de passe - même pas aux membres de la famille ou aux collègues.

Toujours demander l'identification - Si quelqu'un vous envoie un courriel vous informant que vous venez de remporter le Powerball, utilisez votre bon sens. Avez-vous acheté des billets de loterie ou participé à des tirages? Récemment, des courriels d’Apple ont été envoyés à l’un de mes comptes alternatifs; m'a informé que mon compte a été compromis et qu'ils ont besoin de ma signature pour résoudre le problème. Le message a l'air si réel; vous pensez que c'était en fait d'Apple, un simple coup d'oeil sur le domaine pour l'adresse email et je me demandais quand Apple commençait-il à utiliser Hotmail comme adresse officielle.

Restreindre l'accès aux visiteurs inattendus. Si un étranger se rend chez vous ou sur votre lieu de travail, vous pouvez limiter l'accès à la porte, à la véranda, au porche ou à un salon ouvert. Limitez la quantité d'informations que vous donnez et gardez le contrôle de la rencontre. Demander des informations telles que l'identification; vous pouvez également prendre les informations puis appeler la société qu’elles représentent pour obtenir de plus amples informations sur la personne ou le but de la visite..

Accompagner tous les visiteurs. Si un étranger se rend chez vous ou à votre bureau, limitez le nombre de libertés qu’ils peuvent parcourir..

Si vous travaillez au bureau ou même à la maison, évitez les erreurs courantes qui pourraient faciliter la tâche de quelqu'un qui aurait accès à votre compte. N'écrivez pas de mot de passe sur une note et ne le collez pas sur votre moniteur ou sous votre clavier. Je sais qu'il est difficile de mémoriser un bon mot de passe, mais le fait de perdre des données sensibles ou de compromettre votre compte est une perte importante en comparaison..

Protéger les données

L’ingénieur social a pour objectif de collecter des données précieuses. L'utilisation d'un mot de passe fort peut empêcher l'accès non autorisé à vos informations. Voici quelques conseils que vous pouvez utiliser pour mettre en œuvre des stratégies de mot de passe appropriées:

Utiliser l'authentification à deux facteurs. Ceci est particulièrement utile dans le monde actuel des voyages et des communications. L'authentification à deux facteurs crée de nombreux obstacles aux accès non autorisés. Par exemple, si vous vous connectez à votre compte de messagerie depuis un emplacement inhabituel, le service de messagerie peut utiliser la localisation géographique pour déterminer vos coordonnées GPS basées sur la localisation. Le service de messagerie peut demander un point de vérification supplémentaire, tel qu'un NIP à quatre chiffres. envoyé à votre téléphone cellulaire. Consultez notre guide complet sur l'utilisation de l'authentification à deux facteurs.

- Assurez-vous que votre mot de passe expire après une heure donnée.

- Créez un mot de passe sécurisé contenant une combinaison de lettres, de chiffres et de symboles.

- Règles de verrouillage pour limiter le nombre de tentatives infructueuses.

Ne laissez jamais votre ordinateur ouvert au bureau. D'autres utilisateurs pourraient peut-être y accéder. Un coup rapide du Windows + L commande peut verrouiller l'écran de votre ordinateur jusqu'à votre retour.

Cryptage des données. Nous avions précédemment examiné la configuration et le chiffrement de Windows 10 à la fois sur le lecteur local et sur les périphériques de stockage portables. Le cryptage permet de sécuriser vos données, les rendant illisibles pour les utilisateurs. qui n'ont pas les codes appropriés pour accéder. Cela peut être particulièrement utile si un ingénieur social réussit; voler votre ordinateur ou votre clé USB.

Utiliser un VPN. Un réseau privé virtuel est une autre technologie dont nous avons parlé dans un article récent. Une connexion VPN permet à un utilisateur d’accéder en toute sécurité aux ressources d’un autre ordinateur à distance..

Toujours en sauvegarde. Maintenir des sauvegardes régulières est une pratique utile contre la perte de données. Les utilisateurs doivent s'assurer que des sauvegardes fréquentes sont effectuées. Sécuriser vos sauvegardes est également important. Cela peut être fait à l'aide des mêmes outils de chiffrement intégrés à Windows 10..

Disposition des données sensibles

Éliminez les informations sensibles que les ingénieurs sociaux peuvent utiliser pour collecter des données personnelles vous concernant. Quelque chose d'aussi simple que l'étiquette avec votre adresse sur une boîte de produit placée à la poubelle à l'extérieur de votre maison.

L'élimination des vieux appareils informatiques est également importante. Un ancien disque dur ou une clé USB doit être détruit correctement. Une façon de faire est d'utiliser un marteau pour briser les plateaux du disque ou de la clé USB. Je sais que c'est un peu primitif, mais c'est la meilleure chose que vous puissiez faire. Les anciennes cartes de crédit sont un autre vecteur qui peut être utilisé pour récolter des informations vous concernant. Investir dans une déchiqueteuse transversale peut aider à détruire les cartes de crédit, les disques optiques et les documents sensibles.

Identités en ligne

La création d'une autre identité en ligne peut être une clé importante pour la protection de vos informations personnelles et de votre vie privée. Vous pouvez avoir plusieurs comptes de messagerie et alias. qui sont utilisés à des fins différentes. Par exemple, vous pouvez avoir un email jetable uniquement pour les newsletters et les sites Web auxquels vous vous connectez; sans qu'il soit nécessaire de divulguer des informations personnelles.

Les services de messagerie Web populaires tels que Outlook.com, Gmail de Google et iCloud d’Apple prennent tous en charge la création de comptes alias. Une couche de sécurité supplémentaire que vous pouvez intégrer lors de la création d’un nouveau compte consiste à fournir de fausses réponses à des questions de sécurité telles que quel est ton équipe sportive préférée ou ta première petite amie. Cela minimisera certainement les risques de compromission du compte si un ingénieur social en sait un peu sur vous..

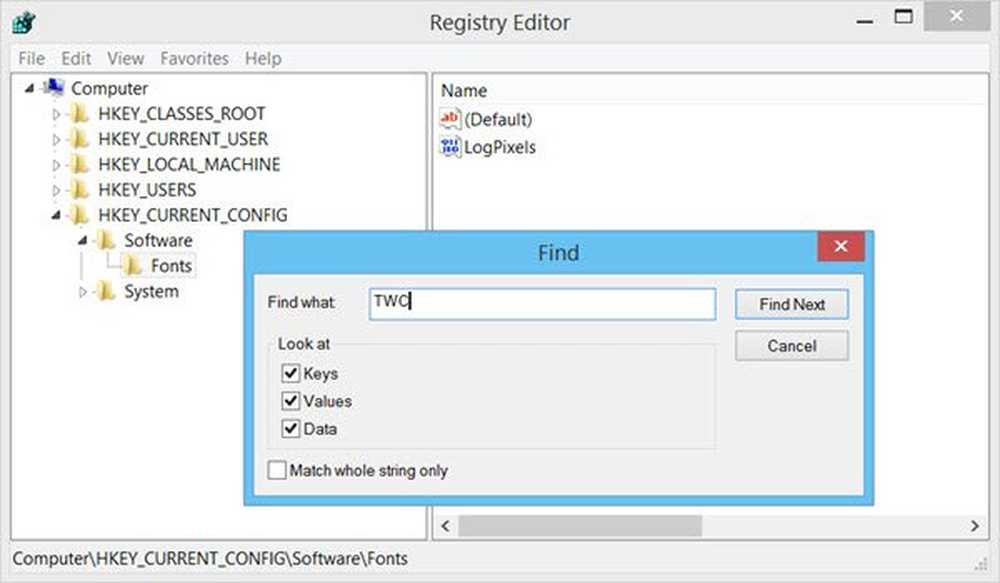

Gardez votre système d'exploitation et vos applications à jour

Les mises à jour régulières de la sécurité sont un élément essentiel de la protection de vos informations. des attaquants à la recherche de nouveaux moyens de le percer. Internet a changé le jeu de notre approche de la sécurité. Nous avons récemment abordé certaines des modifications apportées à l'expérience de maintenance dans Windows 10. Lorsque vous utilisez des périphériques tels que des tablettes, des smartphones ou des ordinateurs de bureau; L'installation des dernières mises à jour est un élément important pour rester en tête. Prenez l'habitude de reconnaître les nouvelles mises à jour et les nouveaux correctifs, puis installez-les immédiatement après leur publication..

Appareils mobiles

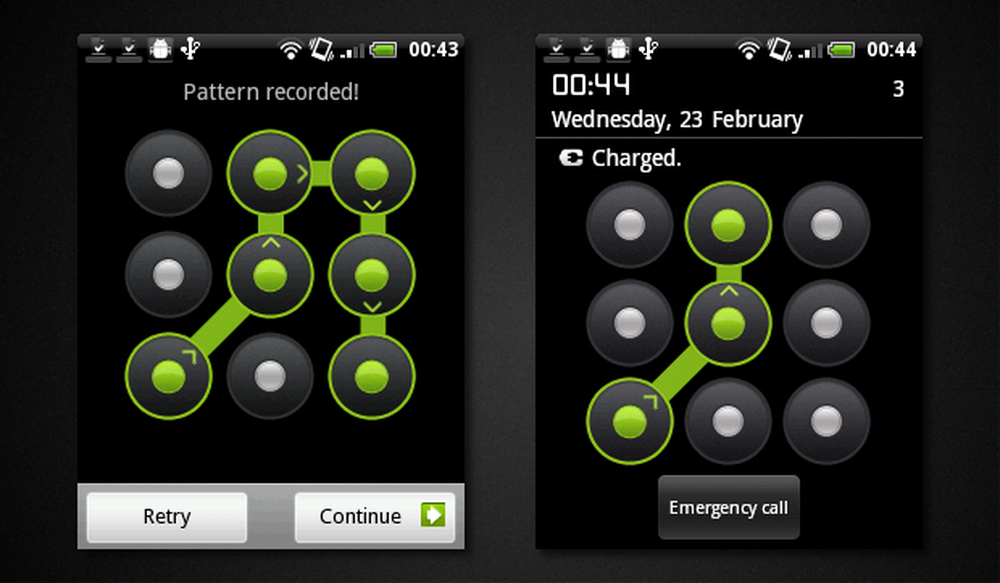

Nous stockons certaines de nos informations les plus sensibles sur des appareils mobiles; tels que les smartphones et les tablettes. La sécurité de ces périphériques est devenue une priorité absolue pour les développeurs de systèmes d'exploitation mobiles et les fournisseurs de matériel. Il y a trois ans, Apple a introduit Touch ID sur l'iPhone 5s; Samsung et de nombreuses autres marques ont introduit leurs technologies biométriques. Assurez-vous de tirer parti de ces mécanismes de sécurité intégrés. Toute personne ayant accès à votre téléphone peut consulter rapidement vos courriels, vos contacts et toute autre information sensible que vous pourriez stocker sur celui-ci..

Comportement et activité en ligne

Vos activités en ligne ont un impact significatif sur votre sécurité. Le téléchargement de contenu à partir de sites Web individuels ou même à l'aide de clients torrent peut ouvrir votre ordinateur à un code malveillant. Certains logiciels torrent permettent aux logiciels malhonnêtes de se greffer facilement sur votre appareil. Des logiciels légitimes tels que JAVA ou WinZip installeront des modules complémentaires difficiles à supprimer. Lisez attentivement les instructions à l'écran lors de l'installation de ces applications..

Gardez une trace de vos relevés bancaires régulièrement et recherchez tout signe d'activités habituelles telles que des dépenses que vous n'êtes pas au courant de faire. Contactez votre banque immédiatement en cas de tels incidents.

Cultiver un comportement de scepticisme et être circonspect avec ce que vous partagez et appliquer certaines stratégies vous rendra moins une cible pour les ingénieurs en sciences sociales. La confidentialité est une partie essentielle de nos activités informatiques qui peut être perdue par une divulgation volontaire. C’est beaucoup d’informations à prendre, alors voici un résumé de ce que nous avons discuté.

- Les menaces de sécurité peuvent provenir de l'intérieur ou de l'extérieur d'une organisation.

- Développer et maintenir un plan de sécurité pour protéger les données et les équipements contre la perte est important.

- Garder votre système d'exploitation et vos applications à jour vous permet de rester en avance sur le jeu. Les ingénieurs sociaux et les hackers recherchent en permanence des fissures, gardez toujours cela à l'esprit.

Avez-vous d'autres suggestions? Laissez un commentaire dans la section ci-dessous et partagez-le avec nous.