J'ai trop de gens qui ne sont pas mes amis sur Facebook. Au lieu d'un endroit qui me permet de partager ma vie avec mes amis les plus proches et...

Tous les articles - Page 630

La semaine dernière, nous avons assisté à beaucoup de buzz sur le réseau social: Chemin. Après avoir vu qu'ils avaient acquis path.com, un nom de domaine qui était sans aucun...

Jeux de pastel ont publié des informations sur deux de leurs prochaines versions: Bord d'ombre, et Ci-dessus et ci-dessous devrait arriver dans l'AppStore bientôt. Bord d'ombre: Shadow Edge est un...

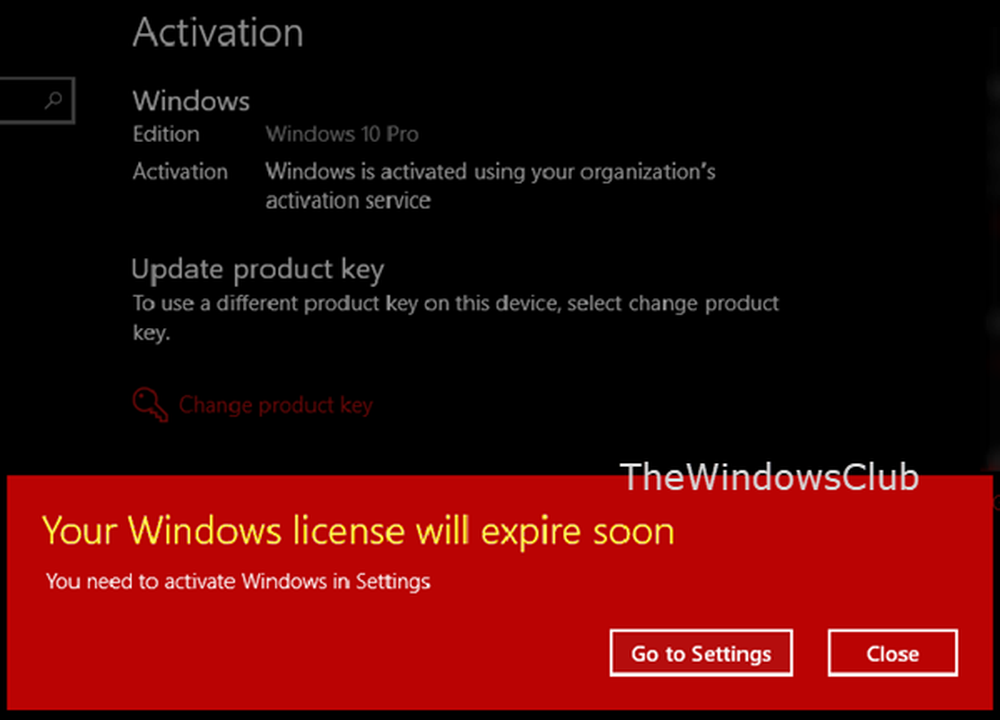

Il semble que chaque semaine, nous lisons des histoires de sociétés et de sites Web compromis et de données volées de consommateurs. Pour beaucoup d'entre nous, les pires introductions par...

Les deux méthodes les plus couramment utilisées pour accéder à des comptes non autorisés sont les suivantes: (a) attaque par force brute et (b) attaque par attaque par mot de...

Usurpation de mot de passe L'espionnage de connexion est également l'une des pratiques les plus couramment utilisées par les attaquants pour voler votre mot de passe. L'usurpation d'identité est une...

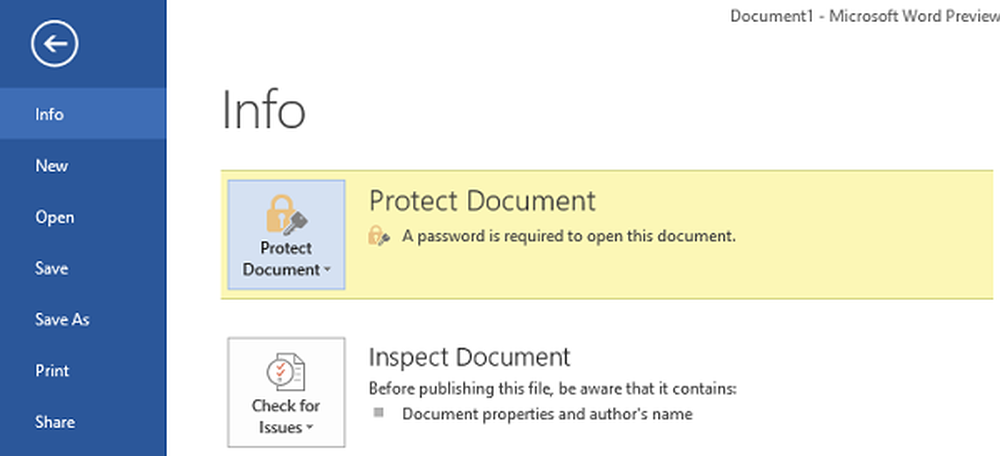

Votre carte de crédit est liée à votre compte Amazon. Vous pouvez donc acheter facilement du contenu de son magasin sur Fire HD. Il est donc important de protéger par...

Microsoft Office 2016/2013 facilite certainement la protection par mot de passe de vos documents importants tels que Word, PowerPoint et Excel, en utilisant sa fonction de protection par mot de...